Sécurité ultime & Performance inégalée

Défiez les Cybermenaces avec confiance !

SE PROTÉGER en 5 minEn plus de notre expertise, nous mettons à disposition une plateforme qui vous donnera la capacité de comprendre chaque situation et de piloter votre cybersécurité.

La solution : Micro SOC

MICRO SOC : VOTRE SENTINELLE POUR UNE CYBERSÉCURITÉ À 360°

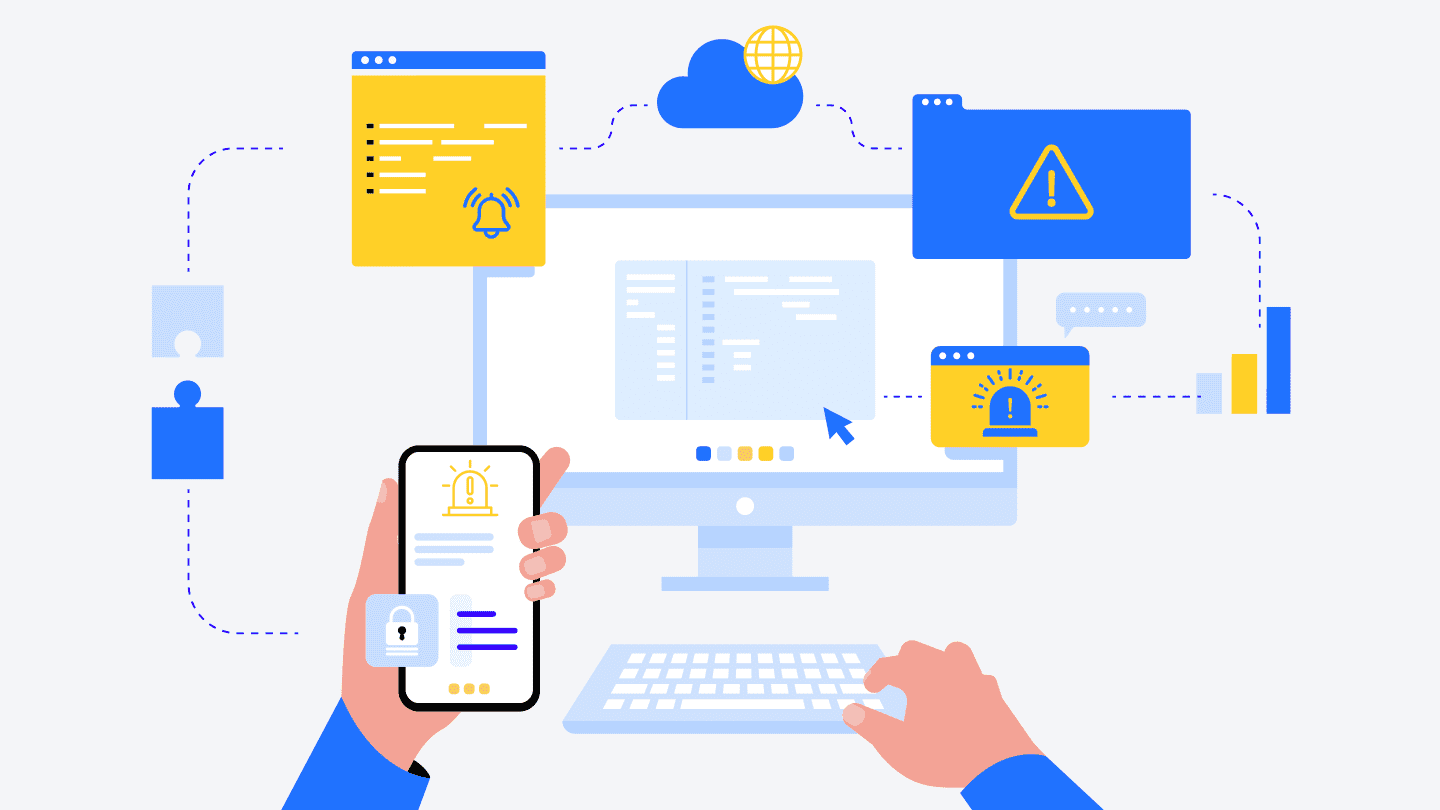

Le Micro-SOC de OTO Cyberdéfense est le gardien numérique de votre entreprise.

Il surveille constamment vos systèmes informatiques pour repérer les menaces et les intrusions. Imaginez-le comme une équipe de détectives numériques qui patrouille votre réseau 24/7, identifiant les comportements suspects et réagissant rapidement pour les neutraliser.

Il utilise des outils avancés pour surveiller votre système, se prémunir des pirates et défendre vos données :

- un antivirus/malware managé : EDR (Endpoint Detection and Response),

- une solution étendue d'analyse et de protection de vos systèmes : XDR (Extend detection and Response)

- une solution de détection de vulnérabilité (Vulnerability Assessment),

- une solution de correction et de mise à jour (Patch Management)

Surveiller

Observer attentivement les activités numériques et détecter les comportements anormaux grâce à notre plateforme.

Une vigilance constante.

- Activités réseaux

- Comportements utilisateurs

- Journaux de sécurité

Prémunir

Prendre des mesures préventives pour anticiper et se protéger contre les attaques informatiques.

Une préparation proactive.

- Vulnérabilité

- Menaces connues

- Attaques potentielles

Se défendre

Protéger activement les systèmes informatiques en repoussant, bloquant ou neutralisant les attaques et les menaces.

Une résistance numérique.

- Logiciels malveillants

- Tentatives d’intrusion

- Violation de données

Nos tarifs

UN TARIF UNIQUE POUR NOTRE SOLUTION

OTO CYBERDÉFENSE

La solution a été pensée afin de retrouver sans réserve les fonctionnalités utilisées chez les grands comptes.

La raison est simple : les cybermenaces sont les mêmes pour tous. Nous ne pouvions pas faire notre solution autrement.

Les bénéfices

SÉCURITÉ RENFORCÉE, DONNÉES PRÉSERVÉES

ET CONFIANCE RESTAURÉE

Explorez les bénéfices réels de notre solution Micro-SOC pour votre entreprise.

Détection Précoce des Menaces

Le Micro-SOC est conçu pour assurer une surveillance continue et efficace. Il détecte instantanément les menaces dès leur apparition, permettant ainsi une réactivité immédiate pour contrer toute intrusion ou activité malveillante.

Notre solution de surveillance constante permet de prévenir les risques avant même qu'ils ne deviennent problématiques. Le micro-SOC est un allié infaillible pour une protection proactive contre les menaces numériques.

d’attaques évitées grâce à notre solution

Réduction des Risques

En identifiant et en atténuant les vulnérabilités, le Micro-SOC aide à réduire les risques de violations de données et d'attaques réussies.

Protection des Données

Le Micro-SOC garantit la sécurité des données sensibles en empêchant les accès non autorisés et en surveillant l'utilisation des informations confidentielles.

Meilleure Conformité

En respectant les réglementations de sécurité et de confidentialité des données, le Micro-SOC aide les entreprises à rester conformes aux normes légales.

Foire aux questions

TOUTES LES RÉPONSES POUR UNE RÉELLE PROTECTION NUMÉRIQUE !

Même si les enjeux sont évidents, le fonctionnement et la mise en place d’une solution de cybersécurité est une réelle expertise. Le FAQ répondra et vulgarisera toutes vos interrogations.

La prise de contrôle sur le poste ne fait pas partie de ces fonctionnalités.

Nous préservons la vie privée de nos clients tout en la sécurisant.

Le prix est indiqué de manière mensuelle pour des facilités de comparaison avec les autres solutions du marché.

Il y a juste à lancer l'applicatif depuis le lien envoyé juste après la validation de la commande.

La prise de contrôle sur le poste ne fait pas partie de ces fonctionnalités. Nous préservons la vie privée de nos clients tout en la sécurisant.

Palier 1 : 5 - 20 licences

Palier 2 : 21 - 45 licences

Palier 3 : plus de 45 licences

Il n'y a pas de rétroactivité sur le prix des licences acheté sous un palier lors du passage au palier supérieur lors d'un nouvel achat.

exemple :

Achat n°1 : 10 licences - elles seront facturées sur le palier 1 soit 20€H.T/licence/mois/poste

Achat n°2 : 12 licences - les 12 licences seront facturées sur le palier 2 soit 18€H.T/licence/mois/poste

NON, il n'y a pas de rétroactivité sur le prix des 10 licences de l'achat n°1

Des communications seront envoyées 3 mois avant la date d'expiration du service pour proposer un renouvellement.

Si le service n'est pas renouvelé, il sera alors inactif pendant une période maximale de 30 jours calendaires.

Ai au bout de 30 jours, le service n'est pas renouvelé le compte du service avec l'ensemble de l'historique des données sera effacé.

Le prix est indiqué de manière mensuelle pour des facilités de comparaison avec les autres solutions du marché.

EXCLUSIVITÉ LIVRE BLANC

DÉCOUVREZ NOTRE LIVRE BLANC SUR LES 5 RÈGLES POUR UNE CYBERDEFENCE EFFICACE

Vous obtenez également des informations sur :

- les typologies des cyberattaques

- la sensibilisation et formation

- les bonnes pratiques

AVEC OTO CYBERDÉFENSE DEVENEZ ACTEUR DE VOTRE SÉCURITÉ

Prenez rendez-vous ou contactez directement un de nos experts pour aller plus loin sur votre projet de Cyberdéfense.

Notre roadmap

TRACER L'AVENIR DE LA CYBERDÉFENSE :

NOTRE ROADMAP POUR DES SOLUTIONS AVANCÉES

Découvrez notre vision pour l'avenir de la sécurité numérique à travers notre roadmap innovante, promettant des solutions avancées et une protection inégalée. Ensemble, nous façonnons un environnement numérique plus sûr et plus résistant.

Suivre notre actualité sur LinkedInDécouvrez notre blog

Explorez votre guide en protection numérique

Bienvenue sur notre blog, où chaque article, rédigé par nos experts, est conçu pour renforcer votre compréhension et votre résilience face aux menaces en ligne, afin de protéger efficacement vos données et votre confidentialité.